Difference between revisions of "Detectar torres falsas de celular"

From Gender and Tech Resources

(→¿Cómo detectar una torre falsa de celular) |

(→¿Dónde puedo ver más información?) |

||

| (5 intermediate revisions by 2 users not shown) | |||

| Line 1: | Line 1: | ||

| + | == El espectro electromagnético == | ||

| + | El espectro electro magnético o espectro radio eléctrico, no es algo material, sino el espacio que está en el aire que va desde el suelo hasta la parte más alta del cielo. En este espacio se organizan por bandas las frecuencias a través de las cuales se comunican aviones, wi-fi, bluetooth, walkie talkies, radios, teléfonos. El hecho de que nuestros teléfonos puedan ser 2G, 3G, 4G significa que están usando distintas bandas del espacio electromagnético, a través de las cuales circula la información. | ||

| + | |||

| + | Para más información sobre espacio electromagnético: | ||

| + | http://www.analfatecnicos.net/pregunta.php?id=13 | ||

| + | http://www.analfatecnicos.net/pregunta.php?id=14 | ||

==¿Qué es una torre falsa de celular?== | ==¿Qué es una torre falsa de celular?== | ||

| − | Las torres falsa de celular (también conocidas como | + | Las torres falsa de celular (también conocidas como IMSI catcher) son dispositivos diseñados interceptar el tráfico de un teléfono móvil y rastrear los movimientos del usuario del teléfono <ref>https://en.wikipedia.org/wiki/IMSI-catcher</ref> simulando ser una torre de celular "legítima"<ref>https://www.eff.org/sls/tech/cell-site-simulators</ref>. |

[[File:Imsi-catcher.png|thumb|none|alt=Esquema torre falsa.|Esquema de una torre falsa de celular (modificado de [http://cybernc.com/les-imsi-catchers/ Henri-Olivier]).]] | [[File:Imsi-catcher.png|thumb|none|alt=Esquema torre falsa.|Esquema de una torre falsa de celular (modificado de [http://cybernc.com/les-imsi-catchers/ Henri-Olivier]).]] | ||

| − | + | Por la forma en que funciona es considerado un ataque de ''hombre en el medio''. Esta es definida como un ataque en el que se adquiere la capacidad de leer, insertar y modificar a voluntad, los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado. El atacante debe ser capaz de observar e interceptar mensajes entre las dos víctimas <ref>https://es.wikipedia.org/wiki/Ataque_de_intermediario</ref> | |

| − | + | Existen evidencias de que este tipo de dispositivos han sido usados con fines de vigilancia, por ejemplo en Ucrania se rastreó los móviles de los asistentes a una gran manifestación y después recibieron en masa un mensaje de texto que decía “Estimado suscriptor, usted ha sido registrado como participante en un disturbio masivo”<ref>https://antivigilancia.org/es/2015/06/la-vigilancia-y-la-protesta-social/</ref>. En América Latina, se sabe que gobiernos como el de México y el de Colombia han comprado este tipo de dispositivos. | |

| − | ==¿Cómo | + | Desafortunadamente las torres falsas de celular son cada vez más fáciles de conseguir y su precio puede llegar a ser menor a 500 dólares. Dependiendo del modelo hay evidencias que no sólo pueden interceptar el tráfico de un teléfono sino que además pueden también inyectar malware. |

| + | |||

| + | ==¿Cómo detectarlas? == | ||

Un primer paso consistiría en poder contar con una base de datos de las torres de celular "legítimas" es decir las que las compañías que proveen estos servicios reconocen y cuentan con los permisos de operación necesarios. Existen algunas bases de datos como: | Un primer paso consistiría en poder contar con una base de datos de las torres de celular "legítimas" es decir las que las compañías que proveen estos servicios reconocen y cuentan con los permisos de operación necesarios. Existen algunas bases de datos como: | ||

| Line 15: | Line 23: | ||

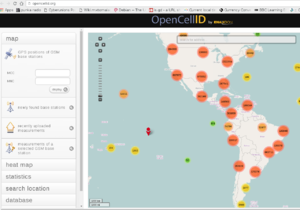

[[File:Opencell.png|thumbnail|center|Torres en en América Latina]] | [[File:Opencell.png|thumbnail|center|Torres en en América Latina]] | ||

| − | También hay información sobre la frecuencia en | + | También hay existe información sobre la frecuencia en la que operan: |

| − | + | http://www.spectrummonitoring.com/frequencies/frequencies2.html#Mexico | |

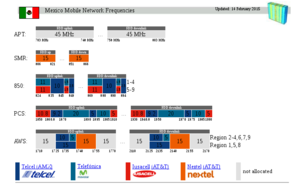

[[File:Frecuencia.png|thumbnail|center|Ejemplo de frecuencias en las que se opera la telefonía celular]] | [[File:Frecuencia.png|thumbnail|center|Ejemplo de frecuencias en las que se opera la telefonía celular]] | ||

| Line 24: | Line 32: | ||

http://www.spectrummonitoring.com/frequencies/frequencies2.html#Mexico | http://www.spectrummonitoring.com/frequencies/frequencies2.html#Mexico | ||

| − | + | Existen también algunas aplicaciones que se pueden descargar desde el siguiente repositorio libre de apps: | |

| − | F-Droid | + | F-Droid es un repositorio de software (o "tienda de aplicaciones") para las aplicaciones de Android, funciona de manera similar a la tienda de Google Play, pero sólo contiene software libre y de código abierto.1 Las aplicaciones pueden buscarse e instalarse desde la página web de F-Droid o directamente desde la aplicación (la cual no está disponible en Google Play store pero puede ser instalada mediante sideloading (transferir fichero desde ordenador a dispositivo móvil).La aplicación de F-Droid actualizará de forma automática las aplicaciones descargadas de este mismo. Además la web ofrece el código fuente de todas las aplicaciones descargables. |

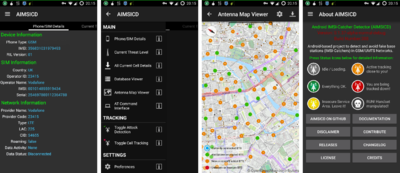

| − | + | Para detectar posibles antenas falsas, puedes descargar desde F-Droid las siguientes aplicaciones: | |

| − | + | [http://cellularprivacy.github.io/Android-IMSI-Catcher-Detector/ Android IMSI Catcher Detector] | |

| − | + | ||

| − | + | [[File:AIMSICD-Teaser.png|400px|thumbnail|center|AIMSICD]] | |

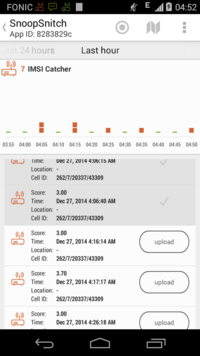

| − | Google play | + | [https://opensource.srlabs.de/projects/snoopsnitch Snoopsnitch] |

| + | |||

| + | [[File:Sc catcher hour.png|200px|thumbnail|center|Snoopsnitch]] | ||

| + | |||

| + | Y desde Google play puedes descargar: | ||

''Stingwatch'' https://www.stingraymappingproject.org/ | ''Stingwatch'' https://www.stingraymappingproject.org/ | ||

| Line 41: | Line 52: | ||

https://play.google.com/apps/testing/org.stingraymappingproject.sting_watch | https://play.google.com/apps/testing/org.stingraymappingproject.sting_watch | ||

| − | == | + | ==¿Como protegerse de las torres falsas de celular?== |

| − | Si tu teléfono lo permite puedes cambiar sus opciones de configuración para que no | + | Si tu teléfono lo permite puedes cambiar sus opciones de configuración para que no se conecte a todas las torres de celular disponibles. Por ejemplo en un celular con Android puedes ir a |

| + | Ajustes | ||

| + | -> Conexiones inalámbricas y redes | ||

| + | -> Más ajustes -> Redes móviles | ||

| − | También si es necesario puedes aislar | + | Y en este punto debes cambiar en |

| + | -> Preferencias de red GSM/UTMS | ||

| + | para usar 3G o 4G si te lo permite | ||

| + | |||

| + | -> Operadores de red | ||

| + | Para elegir manualmente la antena a conectar | ||

| + | |||

| + | También si es necesario puedes aislar electro magnéticamente a tu celular, ver por ejemplo: Funda de Faraday para el teléfono<ref>https://gendersec.tacticaltech.org/wiki/index.php/Funda_de_Faraday_para_el_tel%C3%A9fono_m%C3%B3vil</ref>. | ||

<gallery> | <gallery> | ||

| Line 54: | Line 75: | ||

==¿Dónde puedo ver más información?== | ==¿Dónde puedo ver más información?== | ||

| − | + | http://wiki.labomedia.org/index.php/GSM | |

| − | + | https://quematumovil.pimienta.org/los_imsi-catchers.html | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

[[Category:How_To]] | [[Category:How_To]] | ||

Latest revision as of 18:40, 12 January 2017

Contents

El espectro electromagnético

El espectro electro magnético o espectro radio eléctrico, no es algo material, sino el espacio que está en el aire que va desde el suelo hasta la parte más alta del cielo. En este espacio se organizan por bandas las frecuencias a través de las cuales se comunican aviones, wi-fi, bluetooth, walkie talkies, radios, teléfonos. El hecho de que nuestros teléfonos puedan ser 2G, 3G, 4G significa que están usando distintas bandas del espacio electromagnético, a través de las cuales circula la información.

Para más información sobre espacio electromagnético: http://www.analfatecnicos.net/pregunta.php?id=13 http://www.analfatecnicos.net/pregunta.php?id=14

¿Qué es una torre falsa de celular?

Las torres falsa de celular (también conocidas como IMSI catcher) son dispositivos diseñados interceptar el tráfico de un teléfono móvil y rastrear los movimientos del usuario del teléfono [1] simulando ser una torre de celular "legítima"[2].

Por la forma en que funciona es considerado un ataque de hombre en el medio. Esta es definida como un ataque en el que se adquiere la capacidad de leer, insertar y modificar a voluntad, los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado. El atacante debe ser capaz de observar e interceptar mensajes entre las dos víctimas [3]

Existen evidencias de que este tipo de dispositivos han sido usados con fines de vigilancia, por ejemplo en Ucrania se rastreó los móviles de los asistentes a una gran manifestación y después recibieron en masa un mensaje de texto que decía “Estimado suscriptor, usted ha sido registrado como participante en un disturbio masivo”[4]. En América Latina, se sabe que gobiernos como el de México y el de Colombia han comprado este tipo de dispositivos.

Desafortunadamente las torres falsas de celular son cada vez más fáciles de conseguir y su precio puede llegar a ser menor a 500 dólares. Dependiendo del modelo hay evidencias que no sólo pueden interceptar el tráfico de un teléfono sino que además pueden también inyectar malware.

¿Cómo detectarlas?

Un primer paso consistiría en poder contar con una base de datos de las torres de celular "legítimas" es decir las que las compañías que proveen estos servicios reconocen y cuentan con los permisos de operación necesarios. Existen algunas bases de datos como:

http://opencellid.org/

También hay existe información sobre la frecuencia en la que operan: http://www.spectrummonitoring.com/frequencies/frequencies2.html#Mexico

Y del desarrollo de la red GSM:

http://www.spectrummonitoring.com/frequencies/frequencies2.html#Mexico

Existen también algunas aplicaciones que se pueden descargar desde el siguiente repositorio libre de apps:

F-Droid es un repositorio de software (o "tienda de aplicaciones") para las aplicaciones de Android, funciona de manera similar a la tienda de Google Play, pero sólo contiene software libre y de código abierto.1 Las aplicaciones pueden buscarse e instalarse desde la página web de F-Droid o directamente desde la aplicación (la cual no está disponible en Google Play store pero puede ser instalada mediante sideloading (transferir fichero desde ordenador a dispositivo móvil).La aplicación de F-Droid actualizará de forma automática las aplicaciones descargadas de este mismo. Además la web ofrece el código fuente de todas las aplicaciones descargables.

Para detectar posibles antenas falsas, puedes descargar desde F-Droid las siguientes aplicaciones:

Y desde Google play puedes descargar:

Stingwatch https://www.stingraymappingproject.org/

https://play.google.com/apps/testing/org.stingraymappingproject.sting_watch

¿Como protegerse de las torres falsas de celular?

Si tu teléfono lo permite puedes cambiar sus opciones de configuración para que no se conecte a todas las torres de celular disponibles. Por ejemplo en un celular con Android puedes ir a

Ajustes -> Conexiones inalámbricas y redes -> Más ajustes -> Redes móviles

Y en este punto debes cambiar en

-> Preferencias de red GSM/UTMS

para usar 3G o 4G si te lo permite

-> Operadores de red

Para elegir manualmente la antena a conectar

También si es necesario puedes aislar electro magnéticamente a tu celular, ver por ejemplo: Funda de Faraday para el teléfono[5].

¿Dónde puedo ver más información?

http://wiki.labomedia.org/index.php/GSM

https://quematumovil.pimienta.org/los_imsi-catchers.html- ↑ https://en.wikipedia.org/wiki/IMSI-catcher

- ↑ https://www.eff.org/sls/tech/cell-site-simulators

- ↑ https://es.wikipedia.org/wiki/Ataque_de_intermediario

- ↑ https://antivigilancia.org/es/2015/06/la-vigilancia-y-la-protesta-social/

- ↑ https://gendersec.tacticaltech.org/wiki/index.php/Funda_de_Faraday_para_el_tel%C3%A9fono_m%C3%B3vil