Difference between revisions of "Complete manual/es"

From Gender and Tech Resources

(Created page with "Los datos generados por nuestras acciones digitales pueden ser comprados y vendidos a los anunciantes y los gobiernos, y pueden ser usados de diversas maneras para controlar,...") |

|||

| (733 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

[[File:banner-wiki-gendersec.png|960px]] | [[File:banner-wiki-gendersec.png|960px]] | ||

| − | Bienvenidas a la versión beta del manual "Zen y el arte de que la tecnología trabaje para ti". Entre los meses de Setiembre y Diciembre 2015 queremos entender mejor | + | Bienvenidas a la versión beta del manual "Zen y el arte de que la tecnología trabaje para ti". Entre los meses de Setiembre y Diciembre 2015 queremos entender mejor cuáles son las necesidades de las personas que leen este manual en relación a su privacidad y seguridad. También nos gustaría identificar otras herramientas, procesos, casos de estudio que podrían ser añadidos en la versión finalizada de este manual. |

| Line 8: | Line 8: | ||

== <big>Introducción</big> == | == <big>Introducción</big> == | ||

| − | Esta guía es un recurso construido desde la base y pensado para nuestra creciente comunidad de mujeres y personas trans*, activistas, defensoras de derechos humanos y tecnólogas. Ha sido diseñada para aglutinar | + | Esta guía es un recurso construido desde la base y pensado para nuestra creciente comunidad de mujeres y personas trans*, activistas, defensoras de derechos humanos y tecnólogas. Ha sido diseñada para aglutinar un compilado creciente de informaciones y recomendaciones útiles que resuenen con nuestras necesidades, experiencias y activismos, cuando estamos conectadas pero también cuando no lo estamos. Los contenidos listados en esta guía han sido creados en respuesta a las demandas de nuestra comunidad por ideas y asesoramiento en relación a temas importantes pero que no se encontraban propiamente documentados en otros lugares. Por eso, esta guía se encuentra en construcción y no cubre muchos temas de gran interés, no obstante esperamos poder incluirlos en el futuro gracias al apoyo y aportes de las personas que la lean. La guía actual cubre esencialmente dos temas que se superponen: |

| − | Los contenidos listados en esta guía han sido creados en respuesta a las demandas de nuestra comunidad por ideas y asesoramiento en relación a temas importantes pero que no | + | |

| − | * Primero | + | * Primero ¿cómo podemos “diseñar presencias apropiadas” (o un conjunto de ellas) que refuercen nuestra habilidad para comunicar y trabajar de manera segura cuando estamos conectadas? |

| − | * Segundo | + | * Segundo ¿cómo podemos de manera colaborativa “crear espacios seguros” (conectados o físicos) que permitan a nuestras comunidades compartir, comunicar y crecer? |

| − | Esta guía surgió del | + | Esta guía surgió del Instituto de Género y Tecnología [1], organizado por Tactical Technology Collective y la Asociación para el Progreso de las Comunicaciones (APC) en 2014. El instituto reunió a alrededor de 80 participantes y facilitadoras—en gran parte originarias del sur global—y se focalizó en los desafíos enfrontados por las mujeres y personas trans* en espacios conectados, pero también fuera de ellos, con el objeto de compartir estrategias y herramientas para proteger mejor nuestra privacidad y seguridad, así como para mejorar el compartir conocimientos sobre esos temas dentro de nuestras comunidades y organizaciones. Desde entonces, nuestra red ha crecido, y esta guía se ha nutrido de los aportes y las revisiones de un gran número de personas. Se basa en historias y prácticas creativas por parte de activistas de base, activistas de la privacidad, facilitadoras de seguridad digital y holística, así como personas creando tecnologías alrededor del mundo. |

| − | Esta guía también es | + | Esta guía también es informada por el trabajo de incidencia de organizaciones como APC y otras que están trabajando para enmarcar los derechos en internet como derechos humanos. Esto significa ampliar el foco de las discusiones a nivel político centradas en proveer de acceso a las tecnologías a las mujeres y niñas para también incluir el uso de violencias basadas en las tecnologías como parte y prolongación de la violencia contra las mujeres así como aquella basada en el género. Fenómenos como el ciberacoso, el discurso de odio y el chantaje violan el derecho de las mujeres y las personas tras* a la privacidad, el trabajo, la participación pública, la libertad de expresión y opinión, así como de ser libres de cualquier tipo de violencia. Estos fenómenos también pueden provocar que nos auto-censuremos y nos abstengamos de hablar libremente. Todo ello refrena nuestra capacidad de ser y tomar parte de los diversos movimientos y comunidades a los cuales contribuimos. |

| − | En un entorno de tal complejidad, las actividades que desarrollamos (en | + | En un entorno de tal complejidad, las actividades que desarrollamos (en línea y fuera de internet), nuestras identidades y realidades pueden parecer separadas, pero resultan a menudo profundamente entrelazadas. Por todo ello, puede darse un alto nivel de confusión o incertidumbre acerca de las intenciones, identidades y acciones de los demás y todo ello puede volvernos fácilmente ansiosas o deseosas de retirarnos de cualquier tipo de actividad en su conjunto. |

| − | + | ¿ Cómo podemos como mujeres y personas trans * desarrollar niveles de confianza y una mayor sensación de seguridad cuando utilizamos tecnologías efímeras para crear contenidos, relacionarnos con las demás, crecer redes de confianza, y crear espacios seguros para nosotras mismas? Esta guía explora algunos de los comportamientos que podemos adoptar, y adaptar, individualmente y colectivamente para desarrollar los niveles de confianza y de seguridad que necesitamos para seguir disfrutando de las libertades y el empoderamiento que internet nos ofrece de forma única. | |

| − | + | ||

| − | ¿ Cómo podemos como mujeres y personas trans * desarrollar niveles de confianza y una mayor sensación de seguridad cuando utilizamos tecnologías efímeras para crear contenidos, | + | |

La primera parte del manual analiza los rastros de información (a menudo invisibles) que se crean y se registran cuando usamos la Internet, servicios en línea, y otros dispositivos digitales. Ofrece estrategias y herramientas libres diversas para recuperar el control de estas huellas/trazas digitales. Describe en que consisten estas huellas, cómo se crean, y que se puede "saber" gracias a ellas. En su conjunto, estas huellas digitales individuales pueden formar contornos nítidos de quienes somos, que hacemos, lo que nos gusta, y cómo actuamos. | La primera parte del manual analiza los rastros de información (a menudo invisibles) que se crean y se registran cuando usamos la Internet, servicios en línea, y otros dispositivos digitales. Ofrece estrategias y herramientas libres diversas para recuperar el control de estas huellas/trazas digitales. Describe en que consisten estas huellas, cómo se crean, y que se puede "saber" gracias a ellas. En su conjunto, estas huellas digitales individuales pueden formar contornos nítidos de quienes somos, que hacemos, lo que nos gusta, y cómo actuamos. | ||

| Line 28: | Line 25: | ||

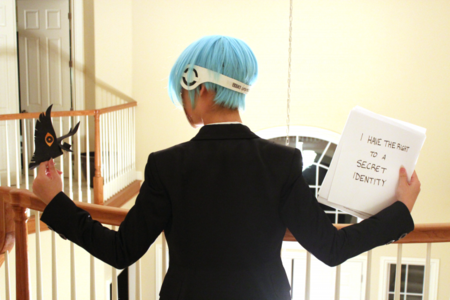

Llamamos a estas agregaciones de huellas digitales "sombras digitales," y vamos a discutir por qué importan y cómo podemos minimizarlas. La minimización de nuestras “sombras digitales" implica poderosas, creativas y divertidas tácticas para la gestión de diferentes tipos de identidades en línea. Vamos a presentar sus distintas opciones y formas varias de gestionar estas identidades en línea, así como analizaremos que riesgos y beneficios pueden presentar el uso de identidades 'anónimas' '' '' ', seudónimos' '' '' ', nombres colectivos '' 'y' '' nombres reales '' '. | Llamamos a estas agregaciones de huellas digitales "sombras digitales," y vamos a discutir por qué importan y cómo podemos minimizarlas. La minimización de nuestras “sombras digitales" implica poderosas, creativas y divertidas tácticas para la gestión de diferentes tipos de identidades en línea. Vamos a presentar sus distintas opciones y formas varias de gestionar estas identidades en línea, así como analizaremos que riesgos y beneficios pueden presentar el uso de identidades 'anónimas' '' '' ', seudónimos' '' '' ', nombres colectivos '' 'y' '' nombres reales '' '. | ||

| − | La | + | La segunda parte se centra en los '' '' espacios seguros ''. Se inicia con el mundo conectado y se discute como estos espacios seguros pueden ser creados y utilizados para la construcción de la comunidad, su organización y apoyo mutuo. Luego se revisan algunas tácticas creativas para hacer frente a la exclusión y el acoso de las mujeres y personas trans en espacios conectados. Por último, se examinan diferentes métodos para crear espacios seguros en el mundo físico, donde las mujeres y las personas trans pueden comunicar de forma segura, colaborar y aprender unas de otras. |

| − | + | ||

| − | + | ||

| − | Esta guía se ha desarrollado en el transcurso del primer año del programa | + | Esta guía se ha desarrollado en el transcurso del primer año del programa “Asegurando Libertades en línea y fuera de línea para mujeres: expresión, privacidad e inclusión digital”, y fue escrita para las personas y colectivos que quieren mejorar sus prácticas relativas a seguridad y privacidad, así como para las personas que ya están facilitando y ayudando a otras en mejorar su capacidad de auto-defensa, incluyendo una perspectiva de género a todo lo anterior. Por favor, háganos saber lo que opinan de este contenido y ayúdenos a mejorarlo [2]. También le invitamos a participar en el diseño y creación de futuros capítulos que le resulten de ayuda, dentro de su trabajo y sus comunidades. |

'''''Incluyendo el género en la privacidad y la seguridad digital''''' | '''''Incluyendo el género en la privacidad y la seguridad digital''''' | ||

| − | Mientras te encuentres leyendo este manual (y poniendo en | + | Mientras te encuentres leyendo este manual (y poniendo en práctica elementos que contiene), resulta importante tener algunas ideas en mente. Incluir el género en la privacidad y la seguridad nos obliga a adoptar un enfoque interseccional - uno que se relaciona con la diversidad de culturas, condiciones sociales, identificaciones de género, orientaciones sexuales, razas, etnias, creencias y otras estructuras de poder que pueden crear desigualdades para los individuos y las comunidades en cuanto a su acceso a las herramientas y prácticas de privacidad y seguridad digital. También nos obliga a mirar a la privacidad y la seguridad desde una perspectiva de género, a través de la cual se tenga una visión amplia de la tecnología, que incluye tener en cuenta las condiciones de producción y las leyes relacionadas con la gobernanza de internet. Todo ello abarca: |

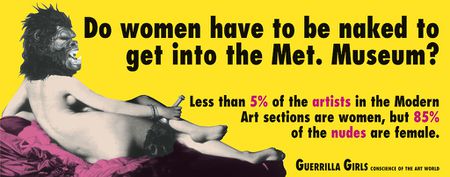

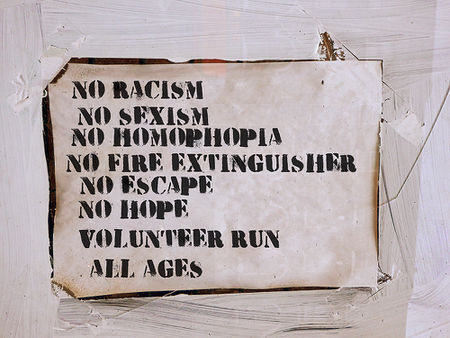

| − | * | + | * Reconocer que las brechas de género, la discriminación y la violencia de género son a la vez estructurales y discursivas ya que están profundamente arraigadas en el lenguaje, las narrativas, las definiciones, las estructuras sociales y las leyes. Todas ellas influyen profundamente en las condiciones en las cuales las mujeres y las personas trans* acceden y experimentan la tecnología e internet. |

| − | * | + | * Entender cómo las mujeres y personas trans* en diferentes condiciones encuentran formas de acceder a las tecnologías, y una consideración hacia cómo pueden protegerse a sí mismas y a otros en ese proceso. |

| − | * | + | * Compartir habilidades y conocimientos desde la base para que las mujeres y las personas trans* puedan fortalecer su libertad de opinión y de expresión. |

| − | * | + | * Recordar que es importante hacer visible las experiencias de las mujeres y personas trans* en la gestión y desarrollo de las tecnologías (no sólo las digitales, si no también las tecnologías de la salud, por ejemplo). |

| − | * Trabajar para | + | * Trabajar para permitir una mayor participación de las mujeres y las personas trans * en las instituciones que contribuyen a la gobernanza de internet, así como dentro de las empresas y organizaciones que proveen servicios que apoyan nuestro trabajo en red e identidades en línea. |

| − | * | + | * Imaginar tecnologías liberadoras que permitan la plena realización y el ejercicio de los derechos humanos, y que se muestren inclusivas de la diversidad, es la responsabilidad de cualquier persona involucrada en la creación de un Internet inclusivo, accesible, descentralizado y neutral, no sólo de las mujeres y las personas trans. |

| Line 49: | Line 44: | ||

| − | Como prolongación de todo ello, cuando elegimos utilizar algún tipo de tecnología, sistema o servicio digital, deberíamos preguntarnos: ¿Se trata de una tecnología liberadora o | + | Como prolongación de todo ello, cuando elegimos utilizar algún tipo de tecnología, sistema o servicio digital, deberíamos preguntarnos: ¿Se trata de una tecnología liberadora o está basada en la enajenación de ciertas personas o grupos sociales? Las tecnologías liberadoras pueden ser definidas como aquellas que han sido diseñadas para ser producidas y distribuidas de manera justa, basándose en los principios del software libre y el código abierto, oponiéndose a su 'obsolescencia programada', e incorporando la privacidad y la seguridad en su centro. En el mismo espíritu, pero siempre determinado en ultima instancia por lo que las usuarias hacen con las tecnologías, podrían tratarse de sistemas y servicios digitales que se muestran resistentes o refractarios a la vigilancia y la violencia de género.[3] |

| − | Muchas de estas cuestiones se plantean en los Principios Feministas de Internet [4] desarrollados por APC en 2014, | + | Muchas de estas cuestiones se plantean en los Principios Feministas de Internet [4] desarrollados por APC en 2014, al momento de reunirse un grupo de defensoras de los derechos de la mujer y activistas feministas a una reunión mundial sobre género, sexualidad e internet. Los principios miran las formas en las cuales internet puede ser un espacio público y político transformador para las mujeres, las personas trans * y las feministas. También colocan la violencia relacionada con la tecnología, en la continuidad de la violencia de género, dejando claro el aspecto estructural de la violencia y mostrando como se vinculan, amplían o reproducen prejuicios y estereotipos en actitudes en línea. |

| − | Valentina pelizzer hvale de One World Platform nos explica que los principios "deben ser parte de la agenda de cualquier activista feminista, grupo u organización y deben ser consistentes y por defecto parte de la estrategia de las | + | Valentina pelizzer hvale de la organización One World Platform nos explica que los principios "deben ser parte de la agenda de cualquier activista feminista, grupo u organización y deben ser consistentes y por defecto parte de la estrategia de las Defensoras de Derechos de la Mujer, por que el feminismo por el cual abogamos es una extensión, un reflejo y una prolongación de nuestros movimientos y resistencia en otros espacios, públicos y privados ... un espacio de agitación y de construcción de las prácticas políticas para que internet facilite nuevas formas de ciudadanía que permitan a las personas reclamar, construir y expresarnos con nuestros géneros y sexualidades "[5]. |

| − | '''''Esto es un proceso: | + | '''''Esto es un proceso: permanezca centrada, cultive la paciencia, y practique el auto-cuidado''''' |

| − | Lo primero que hay que recordar cuando | + | Lo primero que hay que recordar cuando usamos esta guía, es que hemos utilizado el concepto "Zen" en su título para poner en relieve que cuando usemos tecnologías debemos abrazar la con calma pues ésta no funciona siempre a la perfección. A veces puede que tenga que tomarse un tiempo para ponderar la importancia y el significado de estas tecnologías en relación a los diferentes aspectos de su vida, en su comunidad y en su mundo en general. Otras veces puede que tenga que tomar un descanso y regresar a ella. |

| − | Hemos escrito el manual de tal forma que recoge la sabiduría y el consejo de mujeres y trans | + | Hemos escrito el manual de tal forma que recoge la sabiduría y el consejo de mujeres y trans activistas, con una especial atención para ciertas problemáticas ante las cuales nuestra comunidad no ha encontrado soluciones o documentación satisfactoria. También esperamos que genere nuevas preguntas, ideas, y resulte inspiradora. La mayor parte de los contenidos aquí tratados son estrategias y tácticas, que invitan al ingenio y la creatividad, y pueden ser resultar divertidos de explorar y aprender. |

| − | Hay que apuntar que el contenido de esta | + | Hay que apuntar que el contenido de esta no esta orientado por la finalidad de constituirse en una guía técnica o de seguridad tradicional; no está escrita para una orientación, configuración e implementación detallada de las herramientas presentadas. Se proporcionan enlaces hacia recursos técnicos más intermedios y avanzados de este tipo, pero el enfoque actual se orienta mas hacia la toma de conciencia, el desarrollo de estrategias y de tácticas. Esto significa que la guía no se divide según las secciones entre niveles de conocimiento "básico" o "avanzado". Invitamos una amplia diversidad de niveles y habilidades a entrar, salir y explorar esta guía conforme a sus propios intereses y necesidades. |

| − | El contenido de esta guía debe ser interpretado como una conjunto de estrategias y tácticas | + | El contenido de esta guía debe ser interpretado como una conjunto de estrategias y tácticas contextualizadas que complementan el conocimiento básico presentado en la Caja de Herramientas de Seguridad desarrollada por Tactical Tech y Frontline Defenders [6]. No obstante, el deseo de una accesibilidad amplia a esta guía nos ha forzado a no exigir o asumir que las personas lectoras tengan un nivel básico de conocimientos y experiencias con la privacidad y seguridad digital. Las personas con estos conocimientos tendrán un sentido más detallado de los matices técnicos y los diversos contextos al leer esta guía, y posiblemente se encontrarán en una mejor situación para absorber e implementar este primer conjunto de contenidos. |

| − | El aprendizaje y la aplicación de cualquier tipo de conocimientos complejos se vuelve un proceso, y todas nosotras, desde la técnica más experta hasta la mas inexperta | + | El aprendizaje y la aplicación de cualquier tipo de conocimientos complejos se vuelve un proceso, y todas nosotras, desde la técnica más experta hasta la mas inexperta nos encontramos con nuestros propios caminos en ese proceso. No puede ser apresurado, cuanto más aprendemos y ponemos en práctica, mas fácil y divertido se vuelve. Si en algún momento te sientes frustrada o bloqueada (y eso nos pasa a la mayoría), recuerda ser amable consigo misma y pensar en lo mucho que ya ha aprendido hasta ahora y en cuantos temas resulta ya excelente. En cualquier caso no dude en hacer preguntas y buscar ayuda, tanto en línea como fuera de ella. |

| − | Por último, ya que estamos todas en diferentes momentos en el proceso de aprendizaje y uso de herramientas de seguridad digital, la mayoría de | + | Por último, ya que estamos todas en diferentes momentos en el proceso de aprendizaje y uso de herramientas de seguridad digital, la mayoría de nosotras contamos con áreas que podríamos aprender acerca o profundizar mas. En la sección de esta guía titulada 'Estableciendo una base en relación a privacidad y seguridad digital', encontrará descripciones y enlaces hacia una lista de temas básicos e intermedios que le permitirán amplificar sus tácticas y estrategias digitales. Algunos de los temas incluidos se refieren a: cómo funciona internet, diferentes tipos de cifrado y cómo usarlos, cómo evaluar sus niveles de riesgo, cómo configurar y utilizar diferentes tipos de canales de comunicación seguros, y más. A medida que esta guía evolucione y se expanda en los próximos años, esperamos poder incluir cada vez mas temas que respondan a nuestra comunidad y sus necesidades. |

'''''Referencias''''' | '''''Referencias''''' | ||

| Line 89: | Line 84: | ||

== <big>‘Rastros digitales’ y ‘Sombras Digitales’</big> == | == <big>‘Rastros digitales’ y ‘Sombras Digitales’</big> == | ||

| − | ¿Cuánta información digital (o "datos") crees que existen acerca de ti? ¿Qué tipo de datos se han creado acerca de tu identidad, redes sociales y hábitos cuando utilizas plataformas digitales - como | + | ¿Cuánta información digital (o "datos") crees que existen acerca de ti? ¿Qué tipo de datos se han creado acerca de tu identidad, redes sociales y hábitos cuando utilizas plataformas digitales - como Facebook o Google- y dispositivos digitales, como el celular y la computadora? ¿Cómo se relacionan y reflejan lo que eres y lo que haces cuando estas conectada o fuera de línea? Si alguien quisiera investigarte, ¿qué podrían averiguar acerca de ti con los datos digitales que existen? |

| − | Resulta útil pensar en todos los datos digitales que existen acerca de ti como tus | + | Resulta útil pensar en todos los datos digitales que existen acerca de ti como tus rastros digitales - una información que puede contar una historia muy detallada de ti y tus actividades. Compone una especia de "sombra digital" que creamos y a la cual vamos agregando más datos cuando usamos herramientas y servicios digitales. El concepto de rastros digitales incluye datos que creas y ves de manera intencional - como los tuits que compartes públicamente o una entrada de blog en tu sitio web, lo que comúnmente llamamos como "contenido". Los rastros digitales son creados por ti y también por otras personas publicando activamente información, todo ello incluye lo que escribes, publicas y compartes, así como el contenido que otras personas crean acerca tuyo cuando te etiquetan en fotos, te mencionan en tuits, o simplemente se comunican contigo a través de un correo electrónico o una sesión de chat. |

| − | Los | + | Los rastros digitales también incluye piezas de datos que se crean acerca de tu contenido y que en su mayoría resultan invisibles, comúnmente llamados 'metadatos'. Estos rastros son casi siempre creados de forma pasiva, sin que te des cuenta necesariamente, o sin que lo consientas. Por ejemplo, tus hábitos de navegación y dirección IP son compartidas entre los sitios web que visitas y los servicios que utilizas para poder realizar un seguimiento de tu comportamiento y tratar de venderte productos a través de la publicidad. Junto con el contenido que creas tales como mensajes de texto, actualizaciones de redes sociales, fotos, también se encuentran miles de millones de trozos de metadatos relativamente pequeños que se van creando y almacenando dentro del mundo digital cada vez que envías un correo electrónico, navegas por la web, o cuando tu celular o cualquier otro dispositivo digital se conecta y envía información a internet. Estos "rastros digitales" pueden incluir tu nombre, ubicación, contactos, fotos, mensajes, tuits y similares, pero también puede tratarse de la marca de tu computadora, la duración de tus llamadas telefónicas o información acerca de las paginas web que visitas. |

El '' 'Contenido' '' son los datos que produces de forma activa: tus correos electrónicos, mensajes de texto, entrada de blog, tuits, llamadas telefónicas, compras en línea, fotos, y vídeos. | El '' 'Contenido' '' son los datos que produces de forma activa: tus correos electrónicos, mensajes de texto, entrada de blog, tuits, llamadas telefónicas, compras en línea, fotos, y vídeos. | ||

| − | Los '' 'Metadatos' '' son datos acerca de tus datos, incluyendo cómo y | + | Los '' 'Metadatos' '' son datos acerca de tus datos, incluyendo cómo y cuándo se crearon, dónde se han almacenado, desde dónde se han enviado, o cuándo y dónde te conectaste para subirlos a internet. La mayoría de los metadatos es información necesaria para que funcione la infraestructura básica sobre la cual se rigen nuestros sistemas digitales, incluyendo internet y nuestros celulares. Los metadatos también permiten que se entreguen tus correos electrónicos correctamente, que tu computadora encuentre tus archivos donde los dejaste, y en general que puedas recibir mensajes de texto y llamadas telefónicas desde todo el mundo de forma casi instantánea. |

| − | El '' 'ruido' '' son los datos que se generan ya sea por el proceso de fabricación de dispositivos y hardware físicos, ya sea por | + | El '' 'ruido' '' son los datos que se generan ya sea por el proceso de fabricación de dispositivos y hardware físicos, ya sea por cómo operan y se mueven físicamente, por ejemplo cómo gira el disco en disco duro. Un ejemplo de ruido es la tarjeta SD común que utilizamos para grabar y almacenar fotografías digitales en nuestras cámaras. Cada tarjeta SD tiene "arañazos" únicos que son producidas por las máquinas que los fabrican, y son similares a las huellas digitales. Éstos hacen cambios microscópicos que no son visibles para el ojo, pero pueden ser reconocidos por las computadoras. |

| − | '''' | + | ''''¿Quién puede recolectar nuestros ‘rastros digitales?'''' |

| − | Puedes preguntarte acerca de | + | Puedes preguntarte acerca de cuán relevante puede resultar una imagen, un mensaje o una llamada telefónica. También es común pensar que hay tantos datos por ahí que nadie sabe qué hacer con ellos, o que nadie se preocupa demasiado acerca de ellos. Sin embargo, hay muchas partes interesadas en esos datos por una variedad de razones, y los avances en el análisis de datos significa que podemos analizar hoy en día grandes cantidades de datos como nunca antes. |

| − | Las empresas los colectan con la finalidad de analizar tu comportamiento y hábitos con | + | Las empresas los colectan con la finalidad de analizar tu comportamiento y hábitos con el objeto de venderte productos y servicios, así como para hacer que lo que venden sea "mejor". También venden sus datos y análisis acerca de ti a otras empresas e incluso a gobiernos con fines de lucro. Como vimos en los documentos de Snowden, los gobiernos quieren tener acceso a la mayor cantidad de información acerca de ti que puedan conseguir, incluso si esto significa quebrar las leyes nacionales e internacionales. Los gobiernos van detrás de un nivel de acceso total a fin de controlar y gestionar las sociedades, y ello puede incluir elegir como blanco grupos marginados, censurar la actividad en línea de ciertos medios o incluso “vallar” su país del resto del mundo conectado. Los individuos pueden desear esta información para acosar, chantajear, o espiar a miembros de su familia, cónyuges, ex parejas o simplemente personas cuyo estilo de vida es juzgada fuera de los parámetros "convencionales". Algunos individuos y redes criminales también pueden querer robar datos de las empresas y los gobiernos para poder vender esa información financiera con fines de lucro, o agregar información en la cual están interesados acerca de ciertos individuos y grupos. |

| − | Como vimos en los documentos de Snowden, los gobiernos quieren tener acceso a la mayor cantidad de información acerca de ti | + | |

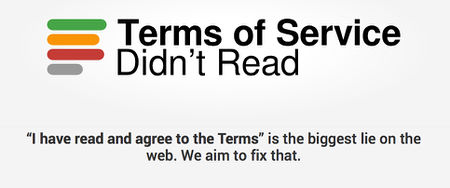

| − | La recopilación y análisis de datos es cada vez más sofisticada. Vemos los resultados de esta agregación y su análisis en la forma en que se comercializan y se nos proporcionan servicios cada vez más convenientes, no obstante muy pocas personas vemos o entendemos hasta | + | La recopilación y análisis de datos es cada vez más sofisticada. Vemos los resultados de esta agregación y su análisis en la forma en que se comercializan y se nos proporcionan servicios cada vez más convenientes, no obstante muy pocas personas vemos o entendemos hasta qué punto las corporaciones, gobiernos e individuos conocen los detalles íntimos de la vida de millones de personas a través de la recopilación de datos y su análisis. El modelo de negocio de estos datos se da para la mayor parte de las aplicaciones y servicios gratuitos, para los cuales estamos regalando nuestros datos a cambio de servicios gratuitos. Esto significa que si no estas pagando es que eres el producto. |

| − | Los diferentes tipos de rastros digitales que creamos van siendo registrados y almacenados. Esos rastros son constantemente recogidos, ordenados y analizados por diversas partes a fin de crear o completar perfiles tuyos. Rutinariamente, cada vez que se crea una nueva pieza de información o metadato, este es grabado y agregado junto con otros datos para su análisis, y luego estos se agregan a tu perfil. Estos perfiles están en constante expansión y van variando según los diferentes proveedores de servicios. Proveen a los que | + | Los diferentes tipos de rastros digitales que creamos van siendo registrados y almacenados. Esos rastros son constantemente recogidos, ordenados y analizados por diversas partes a fin de crear o completar perfiles tuyos. Rutinariamente, cada vez que se crea una nueva pieza de información o metadato, este es grabado y agregado junto con otros datos para su análisis, y luego estos se agregan a tu perfil. Estos perfiles están en constante expansión y van variando según los diferentes proveedores de servicios. Proveen a los que crean o tienen acceso a ellos una perspectiva muy detallada de quién eres (o cómo te presentas), lo que te gusta, lo que sabes, lo que haces, tus hábitos diarios y tus interacciones con los demás. Frecuentemente, una recolección y análisis en profundidad de estos datos puede incluso hacerte descubrir cosas acerca de ti que no sabias. Un ejemplo de ello son las numerosas aplicaciones de "salud" y otros dispositivos de rastreo que son usados por la gente para controlar su ejercicio, ingesta de alimentos, movimiento físico a fin de realizar un seguimiento y verde qué manera se está o no mejorando sus hábitos de salud, permitiendo a la app formularte consejos individualizados sobre los pasos que tienes que ir tomando. Aparte de un pequeño puñado de excepciones, todos estos datos son recopilados y almacenados por cientos de empresas que proveen estas aplicaciones y dispositivos de rastreo. |

| − | Los datos generados por nuestras acciones digitales pueden ser comprados y vendidos a los anunciantes y los gobiernos, y pueden ser usados de diversas maneras para controlar, suprimir o silenciar activistas, | + | Los datos generados por nuestras acciones digitales pueden ser comprados y vendidos a los anunciantes y los gobiernos, y pueden ser usados de diversas maneras para controlar, suprimir o silenciar activistas, perjudicar al compañero/a de alguien, o implicar a organizaciones nacionales. Los datos agregados y analizados pueden ser utilizados para crear estrategias de acoso que dañen tu reputación o para atacar tus opiniones o creencias. Todos los actores antes mencionados pueden tener acceso a tus datos y pueden acceder a ellos de diferentes maneras, incluyendo a través de la vigilancia de tus actividades, el acceso físico a tus dispositivos no cifrados, explotando la posibilidad de compartir datos entre aplicaciones, o por medio de la investigación de fuentes de datos públicamente disponibles acerca tuyo. También pueden usar algunos de estos datos para localizar nuevas fuentes de datos acerca de ti, y a través de la agregación y análisis de datos inferir cosas sobre tu vida y tu comportamiento. |

| − | + | Con frecuencia oímos que empresas y servicios (e incluso algunos investigadores y organizaciones sin ánimo de lucro) argumentan que protegen a los usuarios porque anonimizan los datos que recogen, implicando que con ello su "privacidad" está a salvo. No obstante se ha demostrado que nuestros rastros de datos son tan únicos, al igual que nuestras huellas digitales, que si los analistas cuentan con pequeñas muestras de datos acerca de nosotros, pueden conseguir identificarnos de forma única y revelar los individuos de acuerdo a los tipos distintivos de rastros digitales que conforman nuestras 'sombras digitales'. | |

| − | + | Dependiendo de quién eres y lo que haces, es probable que tengas inquietudes diferentes acerca de qué tipo de datos o "rastros digitales" pueden resultar los más sensibles para ti, así como acerca de quién podría tener acceso a ellos. Es posible que todo lo descrito anteriormente te haga sentir muy incómoda. Pero piensa que no estas sola, y hay una serie de medidas que puedes llevar a cabo para reducir la creación y captura de tus huellas digitales. También puedes preguntarte cómo los datos que creas hoy pueden ser utilizados ahora pero también en el futuro. A nivel mundial, hay muy pocas leyes que regulen eficazmente la recolección de datos o que nos protejan en ese aspecto aunque estemos en un contexto sin precedentes históricos en cuanto a la magnitud de recopilación de datos que se lleva a cabo. Esto hace que sea aún más importante para nosotros apoyar leyes y normas para proteger nuestra privacidad manteniendo la vista puesta en el presente así como en el futuro. También resulta importante que seamos conscientes de que este problema sigue siendo relativamente "invisible", en beneficio de las empresas y los gobiernos, y que podamos encontrar maneras de compartir con otras personas estas preocupaciones. Al fin y al cabo, también podemos preguntarnos si realmente necesitamos mandar ese tuit, registrar y transmitir todas las cosas que hacemos en la vida. Y, por último, también podemos luchar por recuperar el control de nuestros rastros y sombras digitales limitando quién puede recoger y usarlos. Podemos ayudar nuestras amigas, redes y familiares en hacerlo también. | |

| − | + | ||

| − | + | ||

| − | ''' | + | '''Enlaces de interés:''' |

| − | * '''Trackography''': (https://trackography.org/) | + | * '''Trackography''': (https://trackography.org/) es un mapa interactivo que explora como la industria global te rastrea mientras navegas por internet. |

| − | * '''What is Metadata?'''ː (https://www.privacyinternational.org/?q=node/573) Privacy international | + | * '''What is Metadata?'''ː (https://www.privacyinternational.org/?q=node/573) Un video por Privacy international explicando que son los metadatos y porque tenemos que preocuparnos de ellos. |

| − | * '''Do not track''': (https://donottrack-doc.com/en/about/) | + | * '''Do not track''': (https://donottrack-doc.com/en/about/) un documental personalizable acerca de la privacidad y la economía de la web. |

| − | * '''In Limbo''': (http://inlimbo.tv/en/) | + | * '''In Limbo''': (http://inlimbo.tv/en/) es un documental que trata acerca de la privacidad, la identidad y las comunicaciones en internet en el cual puedes entrar tus datos propios para ver aparecer tu identidad digital durante el transcurso del vídeo. |

| Line 132: | Line 124: | ||

| − | ''' | + | '''Lecturas para profundizar:''' |

| − | * Sticky data: | + | * Datos pegajosos (Sticky data): ¿Por qué la información 'anónimizada' puede identificarte igualmente?ː (http://www.theglobeandmail.com/technology/digital-culture/sticky-data-why-even-anonymized-information-can-still-identify-you/article19918717/). |

| − | * Ed Felten | + | * Ed Felten explica como puedes saber que alguien ha abortado solo estudiando los metadatos de sus llamadas telefónicas: (http://www.washingtonpost.com/blogs/the-switch/wp/2013/08/27/heres-how-phone-metadata-can-reveal-your-affairs-abortions-and-other-secrets/). |

| − | * Hello Barbieː (http://www.washingtonpost.com/blogs/the-switch/wp/2015/03/11/privacy-advocates-try-to-keep-creepy-eavesdropping-hello-barbie-from-hitting-shelves/) | + | * Hello Barbieː (http://www.washingtonpost.com/blogs/the-switch/wp/2015/03/11/privacy-advocates-try-to-keep-creepy-eavesdropping-hello-barbie-from-hitting-shelves/) nos muestra los limites de la escucha, la privacidad y como dispositivos envían nuestros datos a actores terceros. |

| − | * The five eyes alliance: (https://www.privacyinternational.org/?q=node/51) | + | * The five eyes alliance: (https://www.privacyinternational.org/?q=node/51) es un vídeo de Privacy International explicando el acuerdo de vigilancia global pactado entre países anglófonos y lo que esa alianza implica para nuestro derecho a la privacidad. |

| − | * The Snowden Surveillance archivesː (https://snowdenarchive.cjfe.org/greenstone/cgi-bin/library.cgi) | + | * The Snowden Surveillance archivesː (https://snowdenarchive.cjfe.org/greenstone/cgi-bin/library.cgi) consiste en la colección de todos los documentos liberados por el antiguo trabajador de la NSA Edward Snowden y que han sido publicados en medios varios. |

| − | ==== <big> | + | ==== <big>Explorar</big> ==== |

| − | + | No podemos saber precisamente lo que sucede con nuestros rastros digitales cuando son creados, ni quién tiene exactamente acceso a ellos. Esto en sí ya es un problema. Aunque esta situación puede parecer desesperanzadora, existen maneras sencillas para que sepas mas acerca de los rastros digitales que vas generando, y reducir su cantidad e incluso borrar cierto tipo de rastros. Algunas empresas y gobiernos se benefician enormemente del entorno de recopilación y análisis de datos habilitada por el sector de la tecnología y quieren por lo tanto que nos demos por vencidas y creamos que “así deberían ser las cosas". Sin embargo puedes controlar mejor lo que se conoce o lo que se da a ver acerca de ti sin tener que renunciar por completo al uso de los celulares, ordenadores, correo electrónico y redes sociales. El truco reside en entender que se trata de un proceso de aprendizaje y en implementar pequeños cambios en tu forma de utilizar la tecnología y varios de los servicios digitales. Mucho de ellos resultan divertidos y se vuelven cada vez mas interesantes a medida que aprendes más acerca de cómo funciona la tecnología, y cómo volverte juguetona con los rastros digitales que generas. | |

| − | + | Te animamos a desmitificar estos temas por ti misma y con tus amigas. Explora tácticas para reducir y recuperar el control de tus rastros digitales, y creativamente fabrica tu propia "sombra digital" alterando la que las empresas han utilizado para construir perfiles acerca de ti. Uno de los cambios más importantes que puedes hacer es volverte consciente de los datos que vas regalando. Algunos ejemplos de cómo puedes minimizar tus rastros y recuperar algo de control incluirá desde la reducción de la cantidad de datos que pones en disponibilidad; retirar conscientemente información valiosa de los contenidos que creas y compartes; practicar el arte de 'auto-doxearte (self-doxing) 'manteniéndote al tanto de lo que otros pueden saber de ti, y desarrollar maneras de alterar, separar, o re-crear nuevas presencias e identidades en línea. | |

| − | + | Las estrategias y herramientas que se detallan a continuación pueden aumentar tu privacidad, y te ayudarán a ser más segura tanto en línea, como fuera de línea, sin obligarte a ser menos visible o a reducir tus actividades en línea. A medida que avanzamos hacia la recuperación del control sobre nuestros datos, algunos buenos lugares te ayudan a visualizar a qué se parecen esos datos, explorar su tamaño, historial, espesor y en general mostrarte las características de nuestros 'sombras' digitales. A continuación se presentan algunas herramientas para todo ello. | |

| − | ''' | + | '''Enlaces de interés:''' |

* '''Trace My Shadowː''' (https://myshadow.org/trace-my-shadow) is a tool produced by Tactical Tech that allows you to see some of the traces you are leaving online, and it offers a lot of tips on how to protect your privacy. | * '''Trace My Shadowː''' (https://myshadow.org/trace-my-shadow) is a tool produced by Tactical Tech that allows you to see some of the traces you are leaving online, and it offers a lot of tips on how to protect your privacy. | ||

| Line 159: | Line 151: | ||

* '''OpenPaths.ccː''' (https://openpaths.cc/) is a tool that allows you to track your location history over time with your smartphone. You can then visualise this data and see what kind of story it tells about you. | * '''OpenPaths.ccː''' (https://openpaths.cc/) is a tool that allows you to track your location history over time with your smartphone. You can then visualise this data and see what kind of story it tells about you. | ||

| − | ''' | + | '''Lecturas para profundizar''' |

| − | * ''' | + | * '''Mi sombra digital''': (https://myshadow.org/visualisations/animation) es un corto de animación por Tactical tech que presenta las “sombras digitales”. |

| − | * '''Do not track episode''': (https://episode3.donottrack-doc.com/en/) | + | * '''Do not track episode''': (https://episode3.donottrack-doc.com/en/) acerca de como Facebook te perfila. |

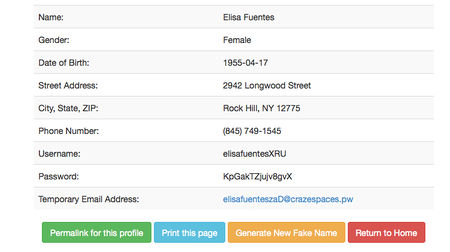

| − | ===== | + | ===== Auto-doxeo ===== |

| − | + | Otra estrategia para saber y explorar las informaciones que existen acerca de ti consiste en el auto-doxeo. Esta palabra proviene del anglicismo “doxing” que deriva de la palabra "documents". El doxing' consiste en compilar información detallada acerca de alguien usando fuentes libremente disponibles, aunque también puede implicar usar métodos ilegales para tener acceso a ellas, especialmente cuando se practica para atacar a otras personas . Esta técnica es también usada por activistas, periodistas y hackers (los 'buenos' y los 'malos') para perfilar individuos y organizaciones de interés. Lógicamente, el doxing también es usado para identificar individuos y organizaciones a fin de detectar y aprovechar personas y redes con finalidades maliciosas. Criminales, espías, acosadores también hacen doxing de sus blancos. Esta práctica presenta por tanto un doble filo y también puede ser usada para conocer mejor a una persona que has conocido en línea, antes de ofrecerle mayores niveles de confianza. | |

| − | + | Ten en cuenta que la palabra 'doxing' se usa mas comúnmente para definir el acto de recopilar datos personales sobre una persona para luego publicarlos con la finalidad de acosar, amenazar o ponerla en peligro. Aquí sugerimos que te auto-doxees con la finalidad de entender mejor lo que está disponible alli fuera acerca de ti y poder así prevenir e incluso tomar medidas para remover o hacer mas difícil la disponibilidad de algunos de esos datos. El éxito de un doxing depende de la capacidad de una persona para reconocer información valiosa sobre otra, y utilizar esta información en combinación con otros rastros digitales para construir un conjunto de datos lo mas completo y exhaustivo como sea posible. | |

| − | ' | + | El 'auto-doxeo', o la investigación de lo que resulta abiertamente disponible acerca de ti en línea, es una técnica que te puede ayudar a tomar decisiones informadas sobre lo que compartes en línea, y de qué manera hacerlo. Ten en cuenta que puedes resultar sorprendida o asustada con lo que puedas encontrar. Por ello puede resultar interesante hacer ese ejercicio con buenas amigas para poder ir compartiendo y elaborar estrategias para mitigar o cambiar esos resultados. Una vez hayas realizado el ejercicio, analiza lo que has encontrado y lo que un extraño podría averiguar o revelar acerca de ti con lo que has encontrado. Si sientes que tus personas cercanas (como compañeras activistas, familiares, amigas) pueden estar en una situación de mayor riesgo, es posible que quieras mirar las conexiones públicas entre tu y esa persona que se pueden encontrar en la red. Sin embargo recuerda que el doxing sólo muestra lo que está disponible públicamente. Esto representa sólo una fracción de lo que los proveedores de servicios y plataformas de redes sociales pueden ver. |

| − | ''' | + | '''Los métodos utilizados para doxing'''incluyen la exploración de archivos, imágenes, bases de datos gubernamentales, directorios de teléfono y otros recursos de información pública; exploración en motores de búsqueda orientados a la privacidad como Startpage (https://startpage.com) o DuckDuckGo (https://duckduckgo.com); mirar el perfil público de alguien en plataformas de redes sociales; buscar por información en foros y listas de correo. El doxing también incluye buscar información de la persona propietaria de una pagina web a través del sencillo "who is search" (en páginas webs como http://www.whois-search.com/ o similares). |

| − | + | Si vas a hacerle doxing a alguien, recuerda que tus actividades de búsqueda generan rastros digitales acerca de ti. Los servicios que usas o las páginas que visitas pueden estar colectando rastros digitales identificables acerca de ti que puedes no querer compartir. En tal caso puede que te interese usar herramientas que ayuden a anonimizar tu dirección IP que te geolocaliza cuando accedes a internet. | |

| − | + | Una de las mejores herramientas para ello es Tor vía su navegador (https://www.torproject.org/projects/torbrowser.html.en), que se integra con Firefox y hace el uso de Tor muy sencillo. No obstante debemos recordar que resulta siempre mas seguro verificar que dicho navegador está funcionando de manera efectiva mirando cuál es nuestra dirección IP, activando ciertas extensiones como NoScript, y manteniéndolo actualizado. Ahora Tor no garantiza el anonimato (https://www.torproject.org/docs/faq.html.en#AmITotallyAnonymous) porque no puede protegerte de todas las posibilidades mencionadas previamente en las que expones tu información personal, ni tampoco de cometer errores de privacidad básicos como usar el navegador Tor e igualmente utilizar tu nombre real u otra información sensible en un formulario en internet, por ejemplo. | |

| − | + | Por último, si encuentras información altamente sensible acerca tuyo, o si sencillamente quieres eliminar de manera sistemática los rastros digitales que te conciernen, hay varios procesos que puedes utilizar. En la siguiente sección profundizaremos acerca de cómo "Recuperar el control”, presentamos consejos y enlaces para alterar o eliminar los datos que has generado, así como para solicitar a las diversas plataformas que eliminen los datos que publican acerca de ti. | |

| − | ''' | + | '''Lecturas para profundizar:''' |

| − | * 'Preventing Doxing' | + | * 'Preventing Doxing' por Crash Override Networkː (http://crashoverridenetwork.tumblr.com/post/108387569412/preventing-doxing) |

| − | * 'Countering Online Harassment Safety and Support Guide' | + | * 'Countering Online Harassment Safety and Support Guide' por Feminist Frequencyː (https://onlinesafety.feministfrequency.com) |

| − | * 'So You’ve Been Doxed: A Guide to Best Practices' | + | * 'So You’ve Been Doxed: A Guide to Best Practices' por Crash Override Networkː (http://crashoverridenetwork.tumblr.com/post/114270394687/so-youve-been-doxed-a-guide-to-best-practices) |

| − | * | + | * 'Smart Girl's Guide to Privacy' por Violet Blueː (https://www.nostarch.com/smartgirlsguide) |

| − | * | + | * 'Consejos para doxear acosadores' a fin de poder evaluar niveles de riesgo en relación a ellos: (https://modelviewculture.com/pieces/investigation-online-gathering-information-to-assess-risk) |

| − | * | + | * 'Consejos para auto-doxearte': (https://lilithlela.cyberguerrilla.org/?page_id=93870) |

| − | * | + | * 'Como las feministas pueden usar la herramienta de anonimización Tor', por Fembot Collectiveː (http://fembotcollective.org/blog/2015/05/06/toolkit-anonymous/) |

<br /> | <br /> | ||

| − | ==== <big> | + | ==== <big>Mapeo social</big> ==== |

| − | + | Hemos explicado qué medidas puedes tomar para explorar tus rastros y “sombras digitales”, ahora también tienes que ampliar esta exploración a las personas con quienes interactúas en línea a fin de entender mejor a que se parece tu identidad en línea, así como tus varias redes sociales. La mayoría de nosotras nos hemos encontrado con decisiones difíciles acerca de cómo manejar nuestras identidades, personales, profesionales, activistas y su relación con nuestras cuentas e identidades en línea. Podemos tener sólo una identidad que usamos para conectar con todas nuestras diferentes redes sociales, o es posible que hayamos tomado medidas para 'separar' nuestras identidades en línea, a pesar de que esto pueda conllevar la creación y gestión de cuentas varias para interactuar con nuestros diversos "dominios sociales”. Estos temas representan un problema de seguridad cada vez mayor para muchas activistas, ya que sus redes sociales, su activismo, temas personales, y profesionales pueden solaparse en formas que pueden conducirlas a mayores niveles de riesgo, así como para sus contactos y redes. | |

| − | + | Todo el mundo pertenece a varios dominios sociales - tus redes de trabajo o de activismo, tus redes familiares, de amigos o colegas, etc. Algunas redes pueden hacerte sentir más segura que otras. Por ejemplo, puede que te muestres más vigilante acerca de lo que compartes cuando se trata de tus actividades de trabajo o de activismo, pero que te muestres mucho mas confiada y relajada cuando interactúas con tus amigas en una plataforma de redes sociales como Facebook. | |

| − | + | Si utilizas una sola identidad para todos tus dominios sociales, o si siempre utilizas tu nombre real (por ejemplo el que aparece en tus documentos oficiales) cuando estas en línea, resulta más fácil recopilar información acerca tuyo e identificar tus vulnerabilidades. Por ejemplo, si revelas en un sitio para citas en línea que te gusta un tipo particular de persona, un atacante podría probar de engañarte con un perfil falso basado en tus gustos personales y luego chantajearte o arruinar tus actividades profesionales o públicas dando a conocer tus preferencias. Otro ejemplo consistiría en un posible empleador encontrando mensajes potencialmente embarazosos o información acerca tuyo en relación con tus dominios sociales personales y que no querías forzosamente compartir. | |

| − | + | Estos ejemplos, sin embargo, se vuelven menos probables si tu identidad profesional, personal, activista se mantienen separadas en varios dominios sociales. Para separarlas, resulta útil mapear primero cuáles son tus dominios sociales y cuáles podrían potencialmente exponerte más. Puedes por ejemplo pensar en todas tus diferentes actividades y redes personales, y reflexionar acerca de cada una de ellas con el objeto de ir separando los dominios sensibles de los que lo son menos. Puedes hacer ese ejercicio por ejemplo preguntándote para cada dominio de tu vida: ¿Qué pasaría si estos datos en particular desaparecieran de repente, o si fueran vistos, copiados, y distribuidos por un adversario o alguien que te es hostil? | |

| − | + | ||

| − | + | A modo de ejemplo, la experta en seguridad informática Joanna Rutkowska ha desarrollado una distribución Gnu/Linux basada en el concepto de "seguridad por aislamiento" llamada Qubes OS. En este sistema, cada dominio social está aislado en una máquina virtual independiente. Los tres dominios básicos que Rutkowska identifica para ella misma son: | |

| − | * | + | * El dominio '''profesional'''ː Este incluye su correos de trabajo, llaves GPG relacionadas con su trabajo, informes y artículos, etc. También cuenta con una área profesional menos “segura” en la cual aceptar por ejemplo invitaciones a LinkedIn o donde descarga imágenes de la internet para preparar sus presentaciones. |

| − | * | + | * El dominio '''personal'''ː Este incluye su correo personal, calendario, fotografías de vacaciones, vídeos, etc. Tiene también una sub-sección llamada “muy personal” que usa para intercambiar mensajes cifrados con su pareja. |

| − | * | + | * El dominio '''inseguro (o rojo)'''ː Este contiene las actividades que considera mas arriesgadas. Para ella eso significa por ejemplo navegar por la web, usar apps que no conoce, etc. Cuando se encuentra en ese dominio nunca comparte ningún tipo de información sensible o que permita identificarla personalmente. |

| − | + | Este ejemplo ilustra cómo Rutkowska usa el aislamiento entre sus diferentes dominios sociales como una estrategia de seguridad. Como ella reconoce que las medidas de seguridad siempre pueden presentar vulnerabilidades, prefiere reducir posibles riesgos al no tenerlo todo en un mismo lugar que pueda ser objeto de ataque. Puedes adaptar esta estrategia a tus propios dominios sociales: mediante la separación de tus varias identidades y dominios, conseguirás fragmentar tus puntos de información impidiendo que una persona pueda averiguarlo todo acerca de ti, o que esa persona no pueda relacionarte con tu “nombre real”. Podrás leer más acerca de las maneras que puedes diseñar y gestionar diferentes tipos de identidades en línea para tus diferentes "dominios sociales” en las siguientes secciones. | |

| − | ''' | + | '''Lecturas para profundizarː''' |

| − | * | + | * Puedes encontrar mas detalles acerca de la estrategia de Rutkowska aquí: (http://blog.invisiblethings.org/2011/03/13/partitioning-my-digital-life-into.html). |

<br /> | <br /> | ||

| − | ==== <big> | + | ==== <big>Retomando el control</big> ==== |

| − | + | Descubrir que datos existen acerca tuyo y pueden ser accedidos por terceros es una primera fase de empoderamiento. También existen medidas que puedes tomar para controlar qué contenidos y metadatos generas. Una buena idea cuando publicas contenidos en Internet, consiste en siempre preguntarte si lo que mandas es público o personal y quien puede tener acceso a ello. Incluso si la información que publicas tiene que ver con un evento público y no con tu vida personal, tienes que recordar que los nombres que mencionas o las imágenes que subas pueden contribuir a una visión más completa acerca de quién eres, lo que estas haciendo, donde lo estas haciendo y con quien. | |

| − | + | Esto no significa que debas silenciarte, o no participar en eventos públicos, si no mas bien se trata de tomar unas medidas básicas que limiten los riesgos a los cuáles podrías exponerte. Una forma útil para decidir qué pasos deberías tomar para mejorar tu privacidad y seguridad consiste en pensar en cómo estos pasos podrían aumentar el costo o la cantidad de esfuerzo que se necesitaría para que alguien pueda vigilarte o atacarte. | |

| − | ''' | + | '''Medidas básicas para reducir el acceso a tus contenidos y datos:''' |

| − | * | + | * Cuando '''provees una pagina web o servicio en linea con información''', asegúrate que este provee una '''conexión encriptada''' (el enlace tiene que empezar con https:// y no solo por http, la “s” significa seguro). Puedes usar el complemento '''HTTPS Everywhere''' para navegadores Firefox, Chrome y Opera, desarrollado por la Electronic Frontier Foundation que permite forzar conexiones https:// con las paginas que ofrecen conexiones encriptadas (https://www.eff.org/https-everywhere). |

| − | * | + | * Si lo usas correctamente, '''el navegador Tor puede ofuscar tu dirección IP''', aumentando tus posibilidades de navegar anónimamente (https://info.securityinabox.org/es/chapter-8). |

| − | * | + | * Puedes instalar en Firefox, Chrome y Safari, extensiones que mejoran tu privacidad como por ejemplo '''Privacy Badger''' que bloquea rastreadores espías y publicitarios, '''Adblock Plus''' que bloquea ventanas emergentes desagradables o '''Ghostery''' que bloquea rastreadores de actores terceros que buscan perfilar tus hábitos en linea. Puedes también revisar las opciones de configuración de tu navegador y mejorar los que tienen que ver con privacidad y seguridad, como por ejemplo borrar con regularidad los cookies (https://info.securityinabox.org/es/firefox_principal y https://help.riseup.net/en/better-web-browsing). |

| − | * | + | * Deberías usar '''contraseñas fuertes y diferentes''' para cada uno de los servicios que usas – si no lo haces, eso significa que si alguien consigue interceptar alguna de tus contraseñas podría conseguir acceso a los otros servicios para los cuales usas la misma contraseña (https://info.securityinabox.org/es/chapter-3). |

| − | ''' | + | '''Publicación atenta de contenidos:''' |

| − | * | + | * Cuando '''compartes detalles personales acerca de tu vida''', puedes usar '''perfiles privados''' que solo pueden ser accedidos por contactos seleccionados. Cuando usas plataformas de redes sociales comerciales, tienes que ser consciente de los '''cambios frecuentes de sus políticas de privacidad'''. Se han dado situaciones en las cuales estas políticas han cambiado de repente exponiendo imágenes, contenidos y conversaciones que se publicaron dentro de grupos privados. |

| − | * | + | * Cuando '''escribes o publicas imágenes acerca de eventos públicos''', deberías preguntarte si las informaciones que publicas acerca de personas, lugares u otras pueden ponerte o poner alguien a riesgo. Siempre resulta una buena practica pedir primero por el “permiso” de escribir acerca de personas y eventos, y también puede ser establecer acuerdos consensuados acerca de que y como publicar información con todas las presentes a un evento publico. |

| − | * ''' | + | * '''Puedes oscurecer o volver borrosas las caras en tus fotografías''' usando una app llamada '''ObscuraCam''', una aplicación libre para Android: (https://guardianproject.info/apps/obscuracam) |

[[File:obscuracamp.png|450px|center]] | [[File:obscuracamp.png|450px|center]] | ||

| − | ''' | + | '''Reducir tus metadatos:''' |

| − | * | + | * Puedes '''apagar el rastreador GPS''' de tu celular o cámara. Puedes también limitar el acceso por aplicaciones (o apps) varias a tus datos de localización, contactos e imágenes en la configuración de tu celular. Puedes también leer acerca de herramientas alternativas que ofrecen encriptar las comunicaciones con los celulares (https://info.securityinabox.org/es/chapter-11) como Signal para el envío de SMS (https://whispersystems.org/#) o Ostel (https://ostel.co/). |

| − | * | + | * Cuando '''registras un dispositivo o un programa''' como Microsoft Office, Libre Office, Adobe Acrobat u otros, no tienes porque usar tu nombre real. Eso previene de que los metadatos que se generan usando ese dispositivo o programa estén relacionados con tu nombre. |

| − | * | + | * Cuando '''publicas contenidos en linea''' puedes cambiar los formatos de archivos que contienen muchos metadatos (como .doc o .jpeg) por otros que usan menos metadatos (como .txt o .png), o puedes usar directamente texto plano. |

| − | * | + | * Puedes utilizar '''herramientas para quitar metadatos de algunos archivos'''. Para imágenes tienes '''Metanull''' para Windows (https://securityinabox.org/en/lgbti-africa/metanull/windows). Para '''PDFs''', existe para Windows y MAC OSX programas como el '''Adobe Acrobat XI Pro''' (para el cual existe una versión de prueba). Las usuarias de GNU/Linux pueden usar '''PDF MOD''', une herramienta libre y gratuita. Esta herramienta no remueven las “marcas de tiempo/time stamp” y tampoco remueve la información acerca del dispositivo que has usado para crear el PDF. También se encuentra MAT (Metadata Anonymisation Toolkit), una caja de herramientas utilizada también por TAILS para remover metadatos. Para una guía completa acerca de como '''remover metadatos de varios tipos de archivos''', puedes visitar este recurso por Tactical Tech: (https://securityinabox.org/en/lgbti-mena/remove-metadata). |

| − | ''' | + | '''Bloquear acceso a contenidos y borrado de cuentas''' |

| − | * ''' | + | * '''Bloquear temporalmente contenido en los resultados del buscador de Google:''' (https://support.google.com/webmasters/answer/1663419?hl=en&lr=all&rd=2) describe como usar el bloqueador temporal de URL para bloquear resultados en las búsquedas. Esto no remueve contenido, si no que bloquea contenidos mas antiguos (y potencialmente mas sensibles) de la búsqueda mientras realizas una actualización de tu pagina web. |

| − | * | + | * La '''Suicide Machineː''' (http://suicidemachine.org) es una herramienta que facilita el proceso de borrado de cuentas en plataformas de redes sociales. Esta herramienta ha sido forzada a no borrar cuentas de Facebook, pero puedes leer instrucciones de como hacerlo aquí: (https://www.facebook.com/help/224562897555674). |

| − | * '''AccountKillerː''' (https://www.accountkiller.com) | + | * '''AccountKillerː''' (https://www.accountkiller.com) te provee con instrucciones para borrar cuentas y perfiles en las paginas web y plataformas de redes sociales mas populares. |

| − | * '''JustDelete Meː''' (http://justdelete.me) | + | * '''JustDelete Meː''' (http://justdelete.me) es un directorio con enlaces directos para borrar cuentas de paginas web y plataformas de redes sociales. |

<br /> | <br /> | ||

| − | == <big> | + | == <big>Creando y gestionando identidades en línea</big> == |

| − | + | La mayoría de nosotras nos hemos encontrado con decisiones difíciles sobre cómo manejar nuestros ‘yoes’ personales, profesionales, y demás, con nuestras identidades y cuentas en línea. Puede que tengamos una sola identidad que utilicemos para conectarnos mediante nuestras diferentes redes, o puede que hayamos tomado medidas para ‘separar’ nuestras identidades en línea, aún cuando esto pudiera conllevar la creación y gestión de diferentes cuentas y diferentes ‘esferas sociales’ con las que interactuamos. Este ha sido un problema de seguridad cada vez mayor para muchas activistas, ya que sus redes profesionales, personales, y de activismo, pueden solaparse en formas que pueden conducir a mayores niveles de riesgo para ellas y sus redes. | |

| − | + | Por lo general, la mayoría de las personas que separan sus interacciones de acuerdo a sus diferentes esferas sociales (en especial el trabajo y la vida personal) siguen utilizando la misma identidad que, generalmente, es su ‘nombre real’ o un ‘seudónimo’ (ahondaremos sobre esto más adelante). Pero, dada la naturaleza del trabajo que hacemos como mujeres defensoras de los derechos humanos (MDDH) o como feministas, además del aumento del riesgo de ataques y hostigamiento solo por nuestro género u orientación sexual, hay otras opciones a considerar y explorar. Los ataques, el acoso, y la violencia de género en línea representan enormes problemas que, a menudo, permanecen sin resolverse por aquellas personas que controlan muchos de los espacios en línea que utilizamos. Actualmente las mujeres, trans y otras personas marginadas luchan por encontrar espacios seguros en línea, mientras que los gobiernos, las comunidades en internet, los servicios y sitios web, tanto los corporativos como los no corporativos, tropiezan en sus intentos de abordar adecuadamente los que se han convertido en controvertidos ‘espacios’ y ‘culturas’ en línea. | |

| − | + | En esta sección vamos a continuar con el proceso de reflexión sobre cuál es nuestra identidad o nuestras identidades actuales en línea, con qué esferas sociales utilizamos esas identidades para comunicarnos, y cómo podemos ajustar y reinventar nuestras identidades y actividades de manera que sean más seguras y más eficientes para el trabajo que hacemos conectadas a internet. Describiremos los diferentes tipos de identidades en línea, la forma en que se utilizan, así como las ventajas y desventajas de emplear uno u otro tipo. A continuación, profundizaremos en cómo crear nuevas identidades en línea, cómo crear seudónimos creíbles e ‘historias de respaldo’ en plataformas que requieran ‘nombres reales’, los pros y los contras de gestionar múltiples identidades, y cómo puedes utilizar ciertas herramientas, plataformas y dispositivos para complementar la gestión de tus identidades en línea. | |

| − | === | + | === Utilizando tu 'verdadera identidad' versus otras opciones === |

| − | + | Una vez que hayas identificado tus diferentes esferas sociales y sus actividades y redes asociadas, es necesario pensar en cómo mejorar las formas en que interaccionas con ellas. El primer aspecto a considerar es si deseas o no diferenciar tus identidades de acuerdo a las esferas sociales que has identificado, o si prefieres mantener tu nombre oficial y tu verdadero rostro para cada una de ellas. No hay una respuesta ‘correcta’ o única a esto, pero este proceso y el sopesar tus opciones echarán luz sobre los puntos fuertes y débiles de cómo operas en línea actualmente. Todas estas son decisiones potenciales que necesitan ser pensadas cuidadosamente, y el hablar de ellas y de la ponderación de tus opciones con amigas que hacen un trabajo similar, puede ser inmensamente útil. Es posible que desees mantener conectado tu trabajo a tu identidad legal o ‘real’ porque esto te da legitimidad, o quizás estás tan bien posicionada que revertir esto sería problemático por varias razones. O puede que pienses que tu activismo debería ser anónimo (ahondaremos sobre esto más adelante). | |

| − | + | ||

| − | + | Usemos el ejemplo de una periodista que se plantea estas cuestiones. Ella podría tener mayor credibilidad y más oportunidades de trabajo si utilizara su verdadera identidad al escribir. O podría decidir mantener confidencial su nombre real y utilizar un apodo (o ‘seudónimo’) para su trabajo, lo que implicaría tomar varias precauciones para que nadie pudiese conectar las dos esferas. Esto podría implicar que tiene que trabajar más duro para construir su credibilidad como periodista, y algunos empleadores potenciales puede que no quisieran (o no pudieran) pagarle por su trabajo sin saber su verdadero nombre. No obstante separar su identidad periodística en línea de su nombre real es lo suficientemente valioso e importante para ella como para que trabaje un poco más duro por ello. | |

| − | + | Un segundo ejemplo que ilustra estas consideraciones es el de una activista que pondera sus opciones. Si quiere usar un seudónimo en lugar de su nombre real, debe tomar en cuenta que puede estar mostrando su rostro como parte de sus actividades relacionadas con el activismo en el mundo real (como hablar en conferencias, participar en manifestaciones, o asistir a pequeños eventos). ¿Podrá mantener fuera de línea todas las imágenes relacionadas con su activismo en la vida “real”? Si no es así, su seudónimo estará vinculado a su rostro en las imágenes en línea, y su rostro puede estar también relacionado con su verdadero nombre en otros ámbitos sociales, tales como su cuenta personal en las redes sociales. Esto podría eventualmente ‘desenmascarar’ su identidad activista en línea, tirando abajo las razones por las que originalmente eligió utilizar un seudónimo. | |

| − | + | También es cada vez más difícil entender y ser conscientes de todos los tipos de datos y metadatos (‘rastros digitales’) que creamos al utilizar muchas de las aplicaciones y funcionalidades a través de múltiples dispositivos –en especial los teléfonos celulares y el creciente número de dispositivos en red que describimos como "Internet de las cosas"-. Esto ha hecho que varios tipos de identidades en línea sean mucho más difíciles de crear y mantener eficazmente y de forma segura sin revelar información personal acerca de nosotras mismas y de nuestras redes. | |

| − | + | Teniendo en cuenta cómo las potenciales identidades en línea pueden mejorar tu seguridad (y la seguridad de tus contactos a nivel personal y profesional), es crucial evaluar cuidadosamente los riesgos, así como las capacidades técnicas y habilidades que tendrías que utilizar para gestionar varios tipos de identidades en línea de forma segura. También es necesario pensar en qué tipo de identidad usarías en un contexto determinado. Las siguientes preguntas ilustran elementos que deberías considerar al evaluar identidades en línea alternativas: | |

| − | * | + | * ¿Si mi identidad real se conociera, estarían en riesgo mi seguridad, empleo o medio de subsistencia? |

| − | * | + | * ¿Si mi participación en ciertas actividades se conociera, se verían afectadas mi salud mental o estabilidad? |

| − | * | + | * ¿Si mi identidad real se conociera, serían perjudicados de alguna manera mi familia u otros seres queridos? |

| − | * | + | * ¿Soy capaz y estoy dispuesta a mantener identidades separadas de forma segura? |

| − | + | Estas preguntas ilustran elementos de los procesos básicos de evaluación de riesgos que debes aplicar cuando pienses en cómo tu identidad en línea (o identidades) impactan o se ven afectadas por tu seguridad digital y tu privacidad. La evaluación de tus riesgos ayuda a clarificar tus opciones y necesidades al momento de considerar diferentes estrategias para separar tus identidades en línea. Éstas van desde la total transparencia al pleno anonimato, e incluyen tantas identidades separadas como creas que son necesarias y posibles de mantener para hacer tu trabajo de forma segura. Debido a los riesgos inherentes al trabajo como Mujeres Defensoras de Derechos Humanos (MDDH), te recomendamos realizar una evaluación de riesgos en profundidad, y buscar ayuda si la necesitas. | |

| − | ''' | + | '''Lecturas para profundizar''' |

| − | * Tactical Tech | + | * Guía de Tactical Tech para la evaluación de riesgos:(https://securityinabox.org/en/lgbti-mena/security-risk) |

| − | * Electronic Frontier Foundation | + | * Guía de Electronic Frontier Foundation para el modelado de amenazas:(https://ssd.eff.org/en/module/introduction-threat-modeling) |

| Line 294: | Line 284: | ||

| − | ==== | + | ==== Nombres “reales” ==== |

| − | + | La escritora Kate Harding habla de su decisión de comenzar a escribir bajo su nombre real, desestimando las recomendaciones que por lo general se dan a las blogueras de seguir prácticas como 'escribir bajo un seudónimo, manteniendo ese seudónimo en masculino o género neutro... enmascarar la información personal, siendo prudente con la publicación de detalles por los que puedan identificarte, y no escribir nada que pueda exacerbar a los lunáticos'. En lugar de poner la responsabilidad sobre las mujeres, dice Harding, los problemas de acoso deben ser manejados por la sociedad en su conjunto, incluyendo a los hombres. Sin embargo, también reconoce que puede ser una decisión peligrosa. | |

| − | + | Por ejemplo el proyecto “Geek Feminism” revela cómo ciertos grupos de personas se ven perjudicados por políticas que requieren que las personas usen sus nombres reales o legales. Estos incluyen a mujeres, homosexuales, personas trans, personas con diversidad funcional, niños y padres. El precio para estos individuos cuando tienen un perfil público ligado a su nombre real puede variar desde la discriminación (en empleos o servicios) hasta el arresto, el encarcelamiento o la ejecución, en algunos contextos. En el Consejo de Derechos Humanos, la APC (Asociación para el Progreso de las Comunicaciones) junto a la Comisión de Derechos Humanos de Lesbianas y Gays, y la Asociación Internacional de Lesbianas y Gays, entregaron un comunicado conjunto destacando la importancia del cifrado y el anonimato para las personas que se enfrentan a discriminación y persecución por su orientación sexual e identidad de género:(https://www.apc.org/en/node/20587/). | |

| − | ''' | + | '''Lecturas para profundizar''' |

| − | * Kate Harding | + | * Kate Harding habla sobre su decisión de comenzar a escribir bajo su verdadero nombre: (http://kateharding.net/2007/04/14/on-being-a-no-name-blogger-using-her-real-name/) |

| − | * | + | * ¿Cómo la política de Facebook de utilizar el nombre real afecta a personas LGBTQI: (https://www.eff.org/deeplinks/2014/09/facebooks-real-name-policy-can-cause-real-world-harm-lgbtq-community) |

| − | * | + | * Para obtener una lista completa de grupos de personas que se ven afectados (y cómo se ven afectados), consulta la Geek Wiki Feminism:(http://geekfeminism.wikia.com/wiki/Who_is_harmed_by_a_%22Real_Names%22_policy%3F) |

| − | ==== | + | ==== Anonimato ==== |

| − | + | El anonimato es la postura de mantener completamente oculta tu identidad y cualquier dato identitario singular. Esto puede significar intentar mantener tu verdadera identidad en privado y separada de tu trabajo, del activismo que haces y/o de las opiniones que expresas. Respecto al anonimato, Vani, una activista de derechos humanos, escribe: “Soy una usuaria regular de las redes sociales. Expreso mis opiniones sobre una serie de temas. Pero me mantengo sin rostro y sin nombre” (http://internetdemocracy.in/media/). | |

| − | + | El anonimato puede ser una buena opción en ciertos contextos y actividades si no necesitas ganar la confianza de otras personas, en caso de que hayan pocas o ninguna persona de confianza, o cuando no quieres exponerte a ti misma u otras personas de tu vida a un mayor riesgo. Al igual que en otras opciones que se mencionan posteriormente, se requiere ser consciente de los ‘rastros digitales’ que creas, y como ya hemos comentado antes, se necesita dedicación y no cometer siquiera simples errores. Por ejemplo, el compromiso con el anonimato significa que tienes que ser muy disciplinada para no revelar tu ‘dirección IP real’, al igual que no revelas tu ‘nombre real’. Para ello, el navegador web Tor y las redes virtuales privadas VPN de confianza pueden ser herramientas cotidianas de uso crítico. | |

| − | + | El anonimato también puede ser una buena opción de vez en cuando, en caso de que realices ciertas actividades en línea que son más sensibles que otros trabajos y actividades que haces regularmente bajo otros tipos de identidades. Por ejemplo, es posible que quieras permanecer en el anonimato cuando estés investigando o participando en foros sobre temas sensibles de salud, o cuando debates contenidos censurados o temas altamente politizados en entornos en línea que posiblemente estén siendo monitoreados. | |

| − | + | El anonimato también puede significar usar elementos de otros tipos de identidades en línea. Si deseas comunicarte con alguien en quien no confías plenamente o ante quien no deseas revelar su identidad ‘real’ (por ejemplo, alguien que conociste en el foro sobre asuntos sensibles de salud, siguiendo el ejemplo anterior), es posible que desees configurar una cuenta de un solo uso empleando un seudónimo para comunicarte con ella a través del chat o por correo electrónico. Al operar de forma anónima en línea, puede que también quieras usar seudónimos de un solo uso, para comentar en un blog o en un sitio de noticias, o establecer un sobrenombre para identificarte por única vez en una sesión de chat. | |

| − | + | Pero el anonimato total puede ser difícil de mantener, especialmente a medida que creas grandes cantidades de contenido durante largos períodos de tiempo. Así, van aumentando las probabilidades de que puedas cometer ‘errores’ (tú u otras personas que conocen tu identidad) y revelar tus ‘rastros digitales’ a través de tus contenidos o de los metadatos que te identifican de forma unívoca. Además, el anonimato puede ser riesgoso en países donde las autoridades lo consideran automáticamente una ‘bandera roja’ al pensar que un usuario anónimo está tratando de ocultar algo o haciendo algo malo. El anonimato también puede ser solitario y puede aislarte, lo que lleva a una bloguera a cuestionarse: ”¿Se puede tener una red para protegerte y que al mismo tiempo te permita ser anónima? ¿Sería la visibilidad una mejor estrategia para ti?” | |

| − | + | Cuando adoptas el anonimato como estrategia puedes usar seudónimos, pero éstos no deben ser utilizados en diferentes redes o esferas sociales, y algunos solo deberían ser utilizados una vez y luego desechados. Debido a esto, el anonimato difiere de la seudonimia permanente. | |

| − | ''' | + | '''Lecturas para profundizar''' |

| − | * | + | |

| − | * | + | * La decisión de anonimato para blogueras:(https://advocacy.globalvoicesonline.org/2015/05/01/to-be-or-not-to-be-anonymous-how-should-bloggers-decide/) |

| − | * | + | * Acerca de cómo la verdadera identidad del autor detrás del blog “Una chica lesbiana en Damasco” fue revelado a través de una investigación en línea: (http://electronicintifada.net/blogs/ali-abunimah/new-evidence-about-amina-gay-girl-damascus-hoax ) |

| + | * Cómo eliminar tu identidad en línea para lograr pleno anonimato en Internet:(http://null-byte.wonderhowto.com/how-to/remove-your-online-identity-ultimate-guide-anonymity-and-security-internet-0131741/) | ||

| Line 332: | Line 323: | ||

| − | ==== | + | ==== Seudonimia Permanente ==== |

| − | + | La seudónimia permanente implica el uso sistemático de un nombre ficticio durante un período de tiempo. Un seudónimo también suele llamarse ‘apodo’, ‘sobrenombre’ o alias. Como mencionamos antes, hay una gran variedad de motivos por los que puedes desear utilizar un nombre que no sea aquel que te dieron al nacer. Recuerda que el uso de un seudónimo implica que debes ser muy cuidadosa para mantener tu seudónimo separado de tu vida personal, lo que significa prestar mucha atención a los rastros digitales creados bajo ese seudónimo por los que potencialmente pueden identificarte (como una foto que puede rastrearse hasta ti, o una cuenta de correo electrónico, un comentario que hiciste en un foro con tu nombre real que puede vincularse a tu seudónimo, o revelar tu dirección IP ‘real’, de la misma forma en que podrías revelar tu ‘nombre real’ al no encubrirlo con el uso del navegador web Tor, una VPN, u otras herramientas). Para conocer un excelente ejemplo de cómo se reveló la ‘identidad real’ del seudónimo de una bloguera a través de sus rastros digitales, lee la historia mencionada antes acerca de ‘Una chica lesbiana en Damasco’. Todo esto quiere decir que tienes que estar muy segura de que esto es algo que quieres hacer y que estás dispuesta a hacer el esfuerzo necesario. Si es así, aquí hay algunas cuestiones a considerar. | |

| − | + | Un seudónimo puede tener la forma de un nombre (por ejemplo, “Jane Doe”) o no (piensa en algunas cuentas de usuario de Twitter que hayas visto, que son temáticas, simbólicas o palabras sin sentido). A menudo tendrás total libertad para crear seudónimos, pero también hay servicios y cuentas que se suspenden al utilizar identidades seudónimas o anónimas. Al momento de escribir este manual, el ejemplo más conocido de ello es Facebook, que requiere que los usuarios utilicen su ‘identidad auténtica’ (o ‘nombre real’), que casi siempre significa tu nombre legal, o el nombre por el que se te conoce comúnmente (como tu apodo). | |